Le menu :

1 – Intro.

2 – Modes opératoires possibles avec TrueCrypt

3 – Installation.

4 – Configuration.

5 – Montage automatique des volumes

6 – Montage de volume en ligne de commande

7 – Sauvegarde / Restauration.

8 – Les KeyFiles pour une authentification renforcée

9 – Chiffrement du volume contenant le Système d’Exploitation.

10 – Chiffrer ET cacher sa partition (système).

11 – Détecter la présence de volume VeraCrypt

1 – Intro.

Sur la base de TrueCrypt, VeraCrypt est un logiciel qui permet le chiffrement des fichiers et partitions sous forme de conteneur global ou fichier unique.

Dans la continuité de Truecrypt, sans les problèmes identifiés en 2014, une société Française Idrix a développé un produit similaire disponible sur SourceForge et CodePlex. VeraCrypt est sous licence TrueCrypt et surtout MS-PL (Licence Microsoft Public).

Qu’apporte VeraCrypt vis à vis de la version de TrueCrypt ? Les équipes de VeraCrypt ont tenu compte et corrigé un bon nombre de faiblesses/vulnérabilités identifiées par l’Open Crypto Audit Project sur TrueCrypt.

Le rapport d’origine sur l’audit de TrueCrypt : https://opencryptoaudit.org/reports/iSec_Final_Open_Crypto_Audit_Project_TrueCrypt_Security_Assessment.pdf

La liste des corrections apportées suite à l’audit de TruceCrypt :

https://veracrypt.codeplex.com/discussions/569777#PostContent_1313325

Le document présente différentes utilisations possibles de VeraCrypt: un usage classique avec création d’un fichier(volume) chiffré et protégé par un mot de passe, la même chose protégé par un fichier clé (keyfile), le chiffrement de tout votre PC ou portable y compris la partition système ( !), et le chiffrement d’un volume qui sera caché.

VeraCrypt effectue le chiffrement/déchiffrement à la volée après lecture du fichier, avant enregistrement du fichier. C’est aussi ce qu’on appelle le chiffrement OFT = On The Fly

La version 1.0f2 présente les fonctionnalités suivantes :

- Compatibilité Mac OS X 10.6 à 10.10

- Compatibilité Windows XP à 8.1 en 32 et 64 bits

- Compatibilité Linux kernel 2.6+ en 32 et 64 bits

- Montage automatique des volumes VeraCrypt. Si vous posséder un volume VeraCrypt sur un support amovible que vous connectez celui-ci sur votre PC, le volume pourra être monté automatiquement.

- Comptabilité entière des volumes TrueCrypt (merci Korben : http://korben.info/veracrypt-est-maintenant-compatible-avec-les-conteneurs-truecrypt.html)

- Les partitions supportent des secteurs de taille 1024 à 4096 octets.

- La gestion de Volumes Favoris présente de nombreuses options (montage lecture seule, ordre de montage, etc…)

- la possibilité de chiffrer une partition contenant des données, sans perdre le contenu (sous Vista/Windows 2008)

- le support des tokens et smart cards

- l’interopérabilité d’un volume chiffré sous Windows et utilisable sous Linux/Mac

- …

Cette dernière release intègre des corrections aux vulnérabilités identifiées dans la phase II de l’audit de TrueCrypt (https://opencryptoaudit.org/reports/TrueCrypt_Phase_II_NCC_OCAP_final.pdf)

Précaution élémentaire : n’effectuez pas les opérations ci-dessous sur un environnement de production ou bien acceptez que ce soit en totalité à vos risques et périls .

2 – Modes opératoires possibles avec VeraCrypt

Il existe plusieurs variantes à l’usage de VeraCrypt : certains ont la première utilité de chiffrer ses fichiers pour se protéger de tout vol alors que d’autres visent à masquer, voire leurrer l’hypothèse que vous puissiez chiffrer vos fichiers. En voici cinq :

– Créer un conteneur VeraCrypt dans un fichier visible. Cette option basique vous permet de vous promener avec votre conteneur (fichier) sur une clé USB, votre disque externe, vos sauvegardes, etc avec un minimum de confidentialité. C’est ce qui est expliqué dans la partie 3

– Dédier une partition (non système) en tant que conteneur VeraCrypt . Option similaire à la précédente avec un conteneur qui fera la taille de votre partition ou de votre disque complet, donc particulièrement confortable pour les disques externes par exemple.

– Mettre sa partition Système dans un conteneur VeraCrypt . Cette fois-ci, votre système d’exploitation et tout l’environnement/paramètres/données qui se trouvent sur la partition système se trouvent chiffrés, de manière transparente pour l’OS, hormis le VeraCrypt Boot Loader initial qui vous demandera un mot de passe pour lancer votre OS. Partie 7.

– Déclarer un conteneur dans un fichier qui contiendra lui-même un autre conteneur caché. Imaginez un coffre-fort caché derrière un tableau de maitre, ce coffre-fort une fois découvert s’avère posséder quelques documents peu compromettants mais possède surtout un double fond contenant vos véritables documents confidentiels. A ceci près qu’en fonction du mot de passe du conteneur initial, soit vous ouvrez le conteneur leurre, soit vous ouvrez le conteneur qui vous est cher.

– A l’image de l’option précédente, vous chiffrez votre partition système, qui se trouve contenir également une autre partition systèmes chiffrée accessibles l’une comme l’autre selon le mot de passe saisi. Cet usage est détaillé en partie 8

Enfin, une fonctionnalité commune à tous les modes ci-dessus concerne la clé d’accès au conteneur chiffré : dans les cas les plus simples, la clé sera un mot de passe mais peut également être un fichier de votre choix.

3 – Installation

Parce que le parc de postes Windows est encore important, c’est cet OS qui est utilisé pour expliquer un peu plus comment çà s’installe.

Il vous faudrait donc :

Windows 7+

VeraCrypt 1.19 (https://veracrypt.codeplex.com) – le package d’installation fait environ 23 Mo

Etre administrateur du poste (uniquement durant la phase d’installation)

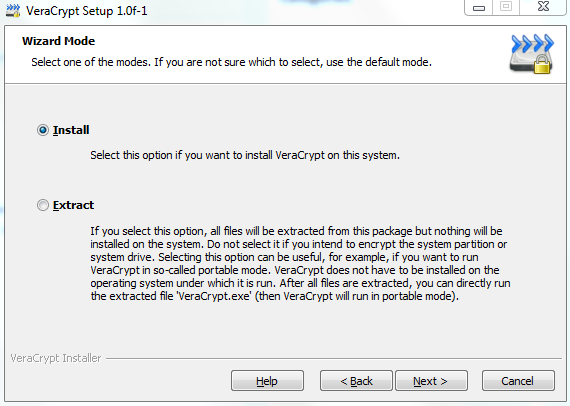

Après avoir accepté la licence, un premier choix :

Vous pouvez choisir de poursuivre une installation classique ou d’extraire VeraCrypt: ce choix est utile si vous souhaitez utiliser VeraCryptponctuellement sans installer quoique soit sur l’ordinateur (utilisation dans un cadre mobile). Choisissons le cas le plus répandu : install

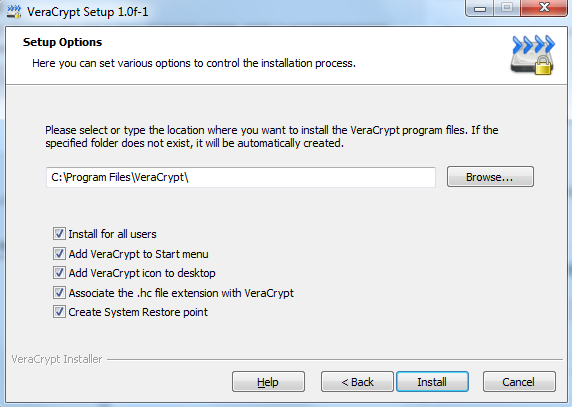

Rien de particulier dans cet écran sauf à noter la possibilité de forcer un point de restauration Windows.

L’installation finie

Vous aurez cette icône sur votre bureau :

Pour avoir une interface en langue autre qu’US :

Allez simplement dans Settings / Langages….

4 – Configuration

L’étape primordiale est ensuite de créer un volume (unité logique de type e, f, g,…) qui sera chiffrée et qui contiendra l’ensemble de vos données protégées.

Allez dans le menu Volumes, Créer un Nouveau Volume ou cliquez sur le bouton « Creer un volume »

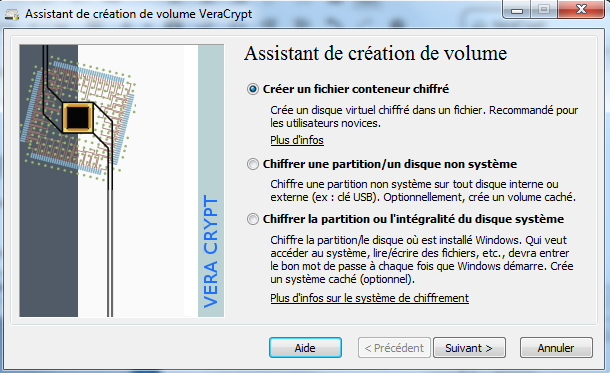

Trois choix s’offrent à vous :

1 – « Créer un fichier conteneur chiffré», créer un volume qui sera associé à un fichier unique de type confidentiel.tc qui contiendra les fichiers chiffrés sur votre volume habituel (par exemple sur C 🙂

2 – « Chiffrer une partition/ un disque non système », créer un volume complet sur un espace disque disponible tel que une clé USB, une partition de disque non-utilisée, un disque externe

3 – « Chiffrer la partition ou l’intégralité du disque système », modifier une partition actuelle pour la rendre chiffrée en totalité. Cette partition peut-être la partition système ou le disque système.

Ces 3 choix définissent ce à quoi ressemblera le container chiffré qui stockera les fichiers chiffrés.

Choisissons la première option .

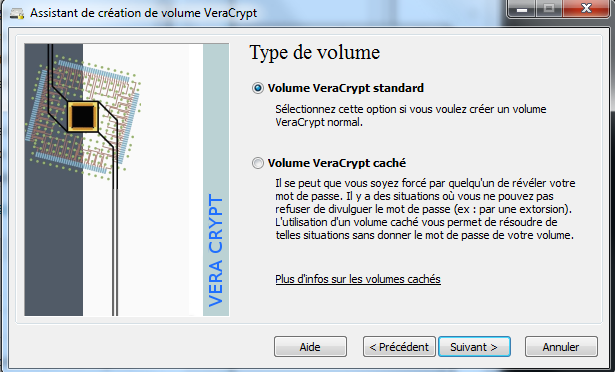

L’écran suivant vous propose deux options (disponibles également pour les autres choix précédents) :

– Standard TrueCrypt Volume : globalement, vous allez créer un espace (fichier ou partition) qui sera visible en tant qu’élément chiffré. Traditionnel…

– Hidden TrueCrypt Volume (ou mode paranoïa) : le container qui recevra les fichiers chiffrés sera ‘invisible’, cet espace sera plus précisément sur un espace de disque non partitionné donc non visible sous Windows. Dans le détail, c’est un schéma de fonctionnement peu plus compliqué mais davantage sécurisé puisqu’une analyse rapide d’un ordinateur ne permettra pas de repérer l’existence d’un volume chiffré.

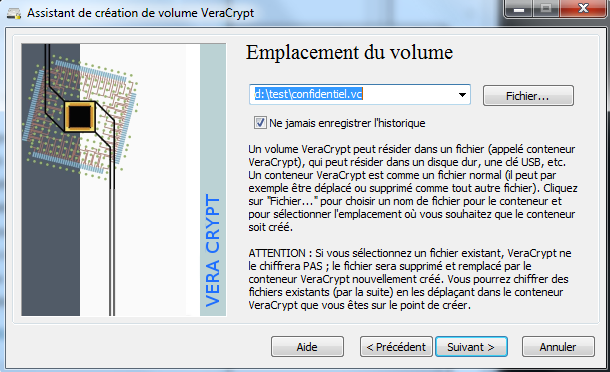

Vous devez ensuite définir de l’emplacement de votre container (ou fichier global) qui contiendra vos éléments à protéger). Cet emplacement peut être vos disque local, externe, USB,… précisez un chemin, voir un nom de fichier. Si celui-ci existe, il ne sera pas réutilisé mais écrasé par TrueCrypt.

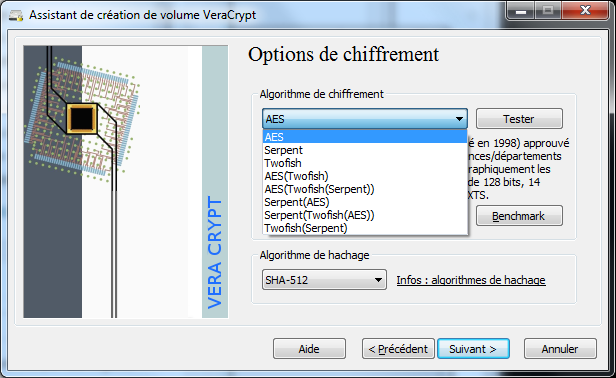

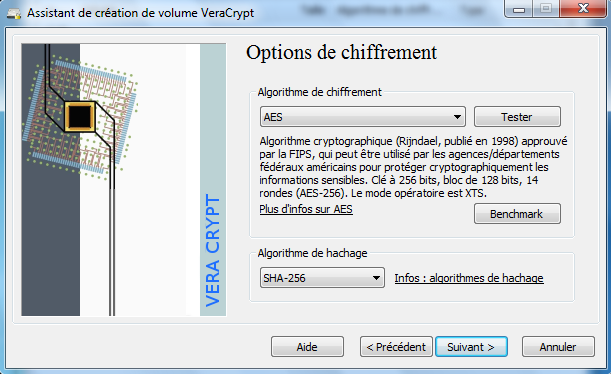

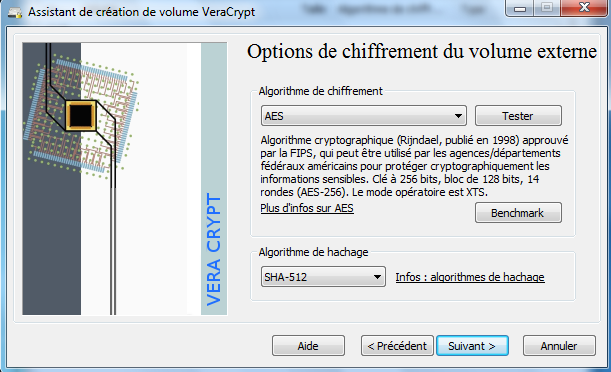

L’étape suivante consiste à sélectionner en premier le type de chiffrement que vous souhaitez utiliser. AES, Serpent ou TwoFish mais plus amusant encore, vous pouvez choisir d’additionner séquentiellement 1 ou 2 voire 3 de ces algorithmes déjà forts puissants utilisés de manière individuelle. Partons sur AES, un système de chiffrement à clé symétrique très répandu dans maintes applications informatiques, système robuste et approuvé par le NIST, le FIPS et la NAS comme algorithme de chiffrement fort. Pour l’anecdote qui n’en pas une, l’algorithme a été conçu par deux Belges Vincent Rijmen et Joan Daemen.

Le menu Outils / Banc de Test vous permettra d’évaluer le chiffrement le plus rapide.

Sélectionnez aussi le type de hachage retenu. Le hachage étant l’algorithme qui permet de définir une empreinte « unique » pour un fichier donné. Si le contenu du fichier est modifié, le hachage ne sera plus vérifiable et confirmera que le fichier a été modifié.

Choisissez SHA-512, relativement répandu et très fiable (produit un condensat ou Hash de 512 bits, ce qui est assez important).

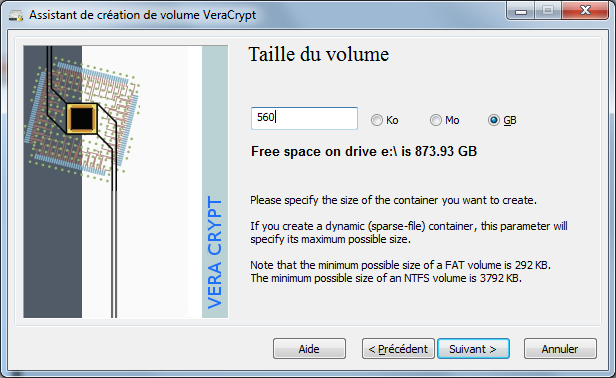

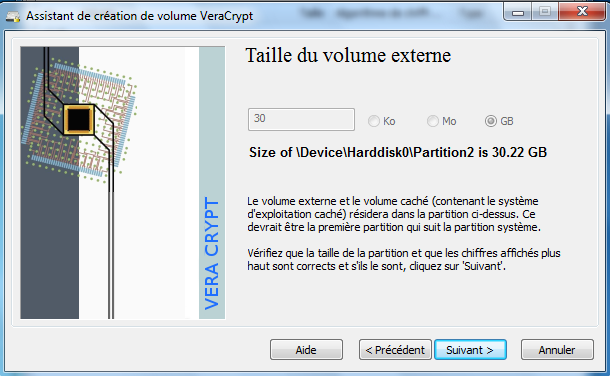

Définissez le volume que fera votre conteneur (en Ko ou Mo ou Go). L’espace sera alors alloué dans son intégralité sur le disque mais comme une coquille vide.

Petit rappel : un Ko est Kilo Octet = 1000 octets et qu’il ne faut pas confondre avec un Kibi Octet = 1024 octets. Le CEI a normalisé tout ceci (le kibi octet, le mebioctet,…) en 1998.

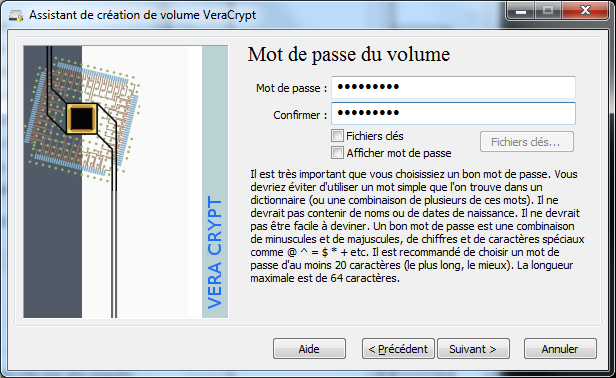

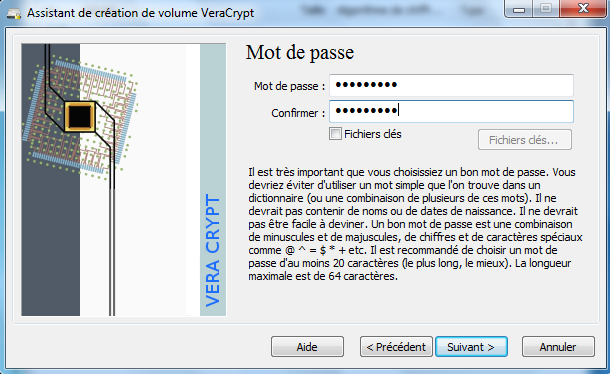

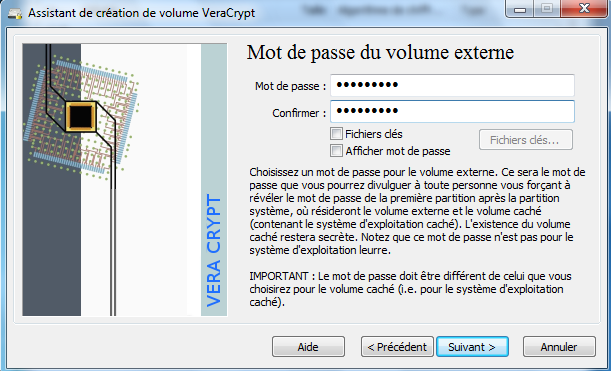

Sur le choix du mot de passe, inutile de préciser que plus c’est long plus c’est bon … mais si c’est trop long et trop compliqué on est obligé de le noter sur un post-it… Cela n’empêche pas pour autant d’y glisser quelques caractères exotiques, chiffres, majuscules, minuscules,…).

Le mot de passe est limité à 64 caractères. C’est ce mot de passe qui vous sera demander pour accéder au volume chiffré.

Si vous cochez « Fichier Clé », vous devrez indiquer un fichier qui servira de « clé » supplémentaire au mot de passe. Ce fichier sera ensuite toujours nécessaire pour pouvoir ouvrir le fichier TrueCrypt. Cela peut-être un fichier mp3, avi, texte… Mais un fichier qui ne soit plus modifié !

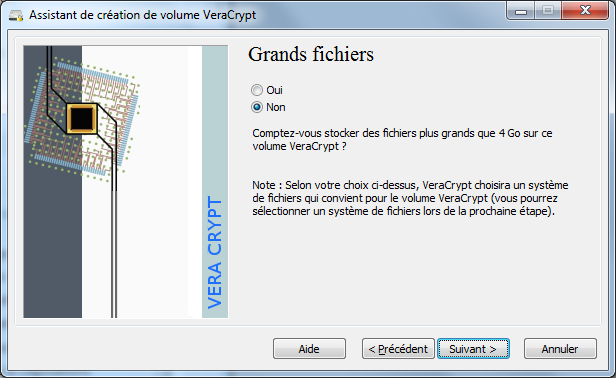

En fonction de l’utilisation de votre conteneur (notamment si la taille des fichiers hébergés dans le volume sont > 4 Go), TrueCrypt utilisera le système de fichier adapté (exclusion de FAT).

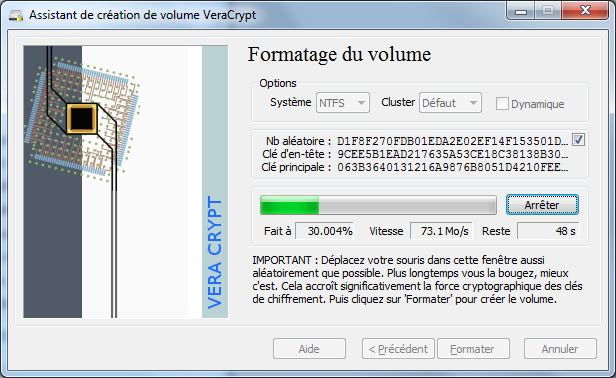

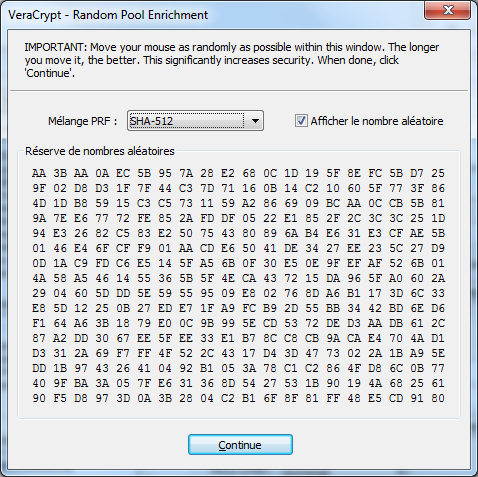

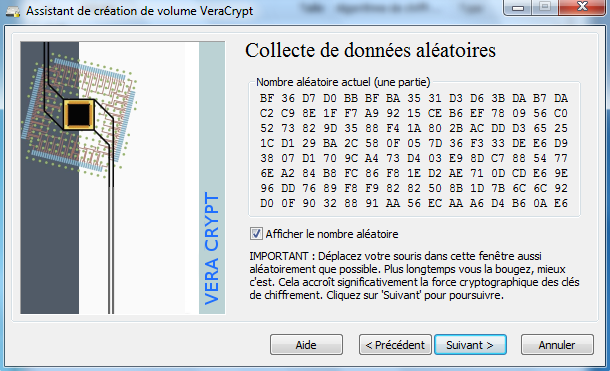

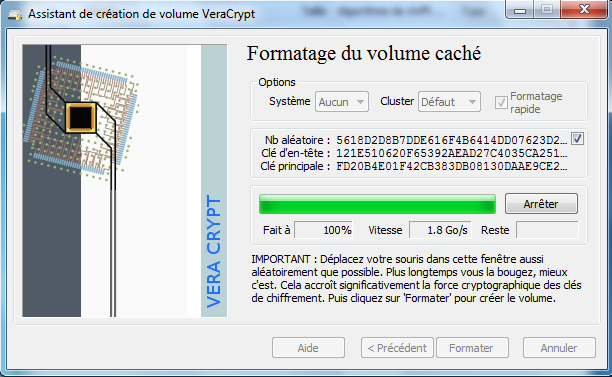

L’étape suivante est de générer les clés nécessaires au chiffrement du volume sur un modèle le plus aléatoire possible sans utiliser la fonction pseudo aléatoire de votre ordinateur. Plus le mouvement de la souris sera long, plus la clé sera difficile à reproduire.

Sélectionnez également le système de fichier retenu (FAT, NTFS)

L’option « Dynamique » permet de créer un conteneur de taille limité qui grossira au fur et à mesure des besoins (mais ne diminuera pas) : cette fonction mérite de ne pas occuper la totalité du volume spécifié au départ, en revanche cela a un impact sur les performances.

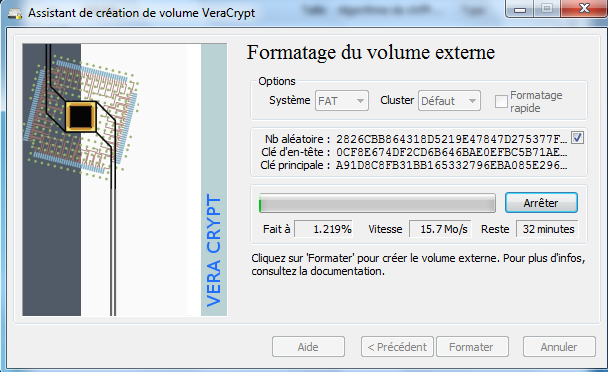

Vous devez donc bouger la souris puis faire « Formater »

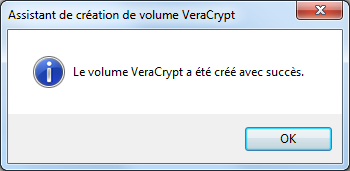

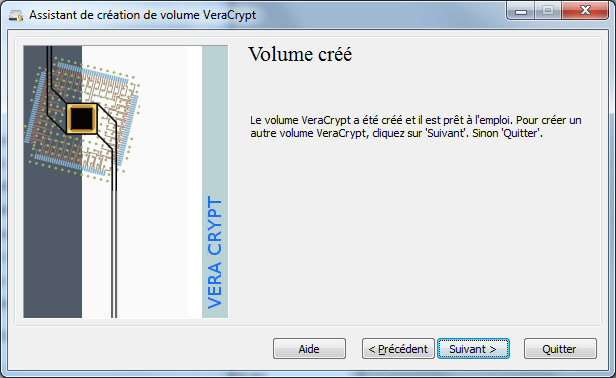

Le container sera formaté et l’espace chiffré

Vous pouvez ensuite quitter sans quoi l’assistant vous re-proposera de créer un nouveau volume…

Le conteneur créé (sous forme de fichier) avec l’extension que vous avez choisi.

5 – Montage automatique des volumes

Une icône en bas à droite est apparue :![]()

Faites un double-click pour accéder à l’interface

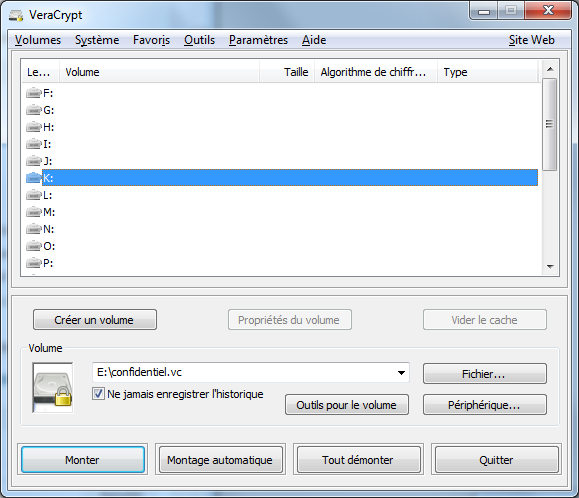

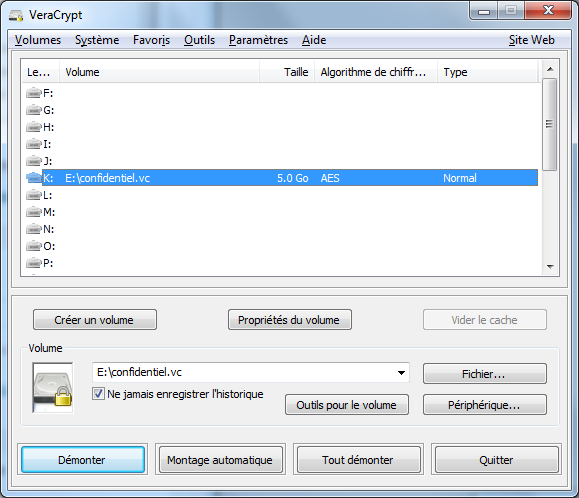

– Sélectionnez la lettre de lecteur qui sera affectée au volume chiffré,

– Dans Volume, sélectionnez le fichier que vous avez généré.

– Cliquez sur « Monter »

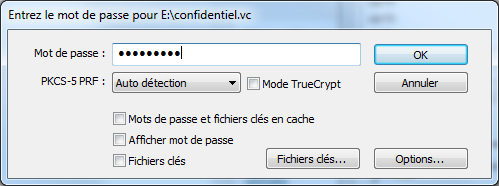

– Saisissez votre mot de passe

– l’option « Mode Truecrypt » vous permet de spécifier que le volume sélectionné a été créé par TrueCrypt.

– Cliquez sur OK

– Aller ensuite dans le menu Favorites, et sélectionnez « Add mounted volumes to Favorites…»

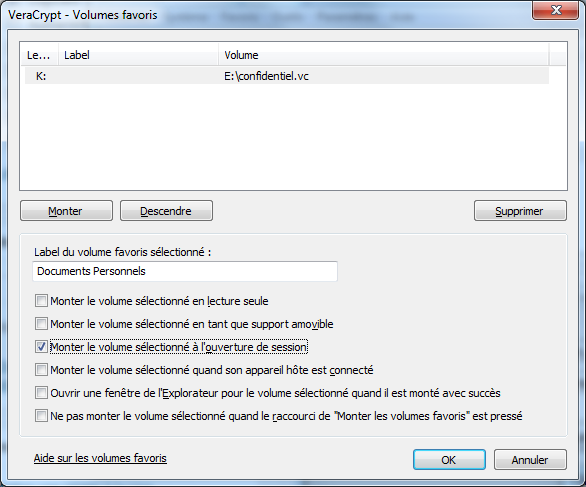

De nombreuses options associables au montage de ce volume favori :

– Mettre un label pour rendre le volume facile à identifier parmi d’autres.

– Monter le volume en lecture seule,

– Préciser que le volume est monté à partir d’un support amovible,

– Ne monter le volume que pendant que la session est ouverte,

– Préciser que le volume est monté à partir d’un lecteur réseau

– Ouvrir l’explorateur Windows dès que le volume est monté,

– Ne pas monter le volume favori quand la hot key est pressée.

– Choisir parmi plusieurs volumes, l’ordre de montage des volumes chiffrés.

Validez par OK.

Lorsque vous redémarrez votre PC, VeraCrypt se lancera au démarrage (à l’ouverture de session) et vous demandera votre mot de passe (ou le fichier clé et/ou le mot de passe) puis montera automatiquement le volume chiffré.

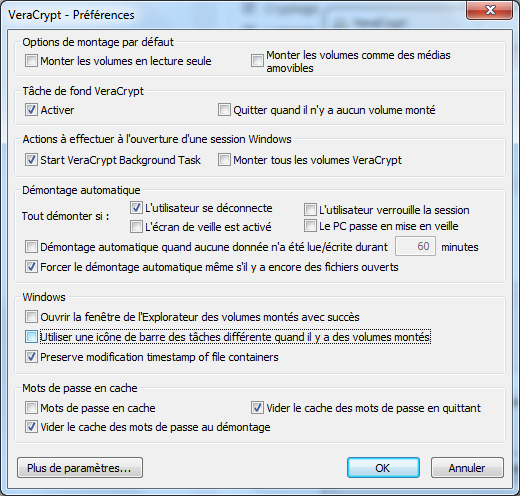

L’idéal est dans la plupart des cas, d’avoir VeraCrypt exécuté et initialisé à chaque démarrage de Windows.

Dans le menu Paramètres / Préférences des options sont à activer pour permettre cela :

Notamment « Start VeraCrypt Background Task »

Vous trouverez alors dans votre explorateur windows, l’unité logique montée comme une partition ; tout ce que vous y mettrez sera chiffré et accessible uniquement avec VeraCrypt + votre mot de passe (ou votre fichier clé+mot de passe)

A chaque lancement de VeraCrypt , le (ou les) volumes sauvegardés dans les favoris seront montés automatiquement.

6 – Montage de volume en ligne de commande

Un volume VeraCrypt peut être monté en ligne de commande.

Exemple : "C:\Program Files\VeraCrypt\VeraCrypt.exe" /a /v d:\temp\test.vc /l m /e /p montmotdepasse

/a => pour monter automatiquement le volume qui va suivre

/v d:\temp\test.vc => /v permet de préciser où se trouve le fichier VeraCrypt à monter en indiquant le chemin complet.

/l m => indique la lettre de lecteur (ici : M) doit être associée au volume chiffré.

/p monmotpdepasse => évidemment à déconseiller, mais permet de renseigner automatiquement le mot de passe du conteneur chiffré.

7 – Sauvegarde / Restauration

L’essentiel est maintenant d’envisager la situation suivante :

– que faites-vous si votre fichier conteneur est perdu, altéré, effacé ?

Il n’y a pas grand chose à faire dans le cas où le conteneur est un fichier stocké sur un volume windows : sauvegardez le fichier classiquement sur bande, média externe,…Restaurez, réinstallez VeraCrypt et voilà…

8 – Les KeyFiles pour une authentification renforcée

Dans l’étape 3, vous avez associé l’accès au conteneur à un mot de passe. Ce dernier est plus facilement vulnérable (exemple de BrutForce ou Keylogger,….)

Avec VeraCrypt, une utilisation plus sécurisée est possible. L’accès à une donnée confidentielle n’est plus dépendant de ce que je sais, mais aussi de ce que je possède : le keyfile

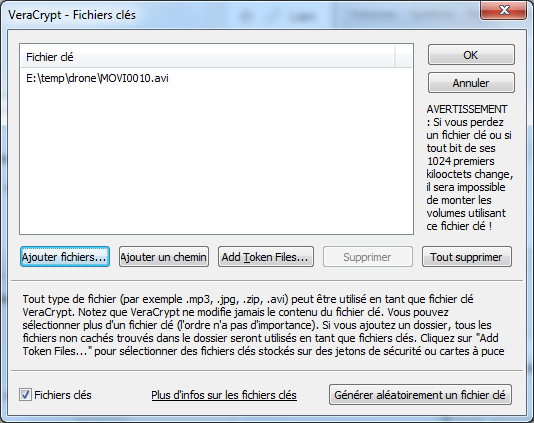

L’utilisation des keyfiles : c’est associer un fichier ou les fichier d’un répertoire (la clé) qui vous donnera accès au volume chiffré à la condition initiale que le mot de passe fourni soit le bon.

Le fichier peut-être aussi bien un mp3, qu’un avi, qu’un fichier word,… Il doit faire au moins 30 octets et ne doit plus être modifié.

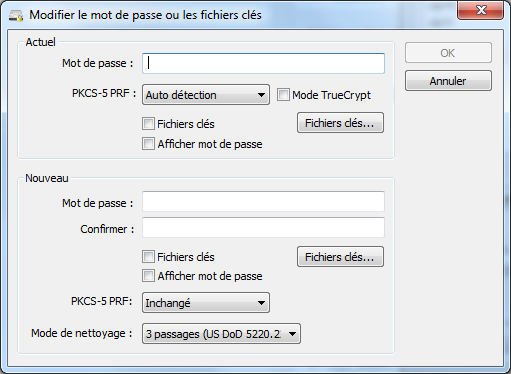

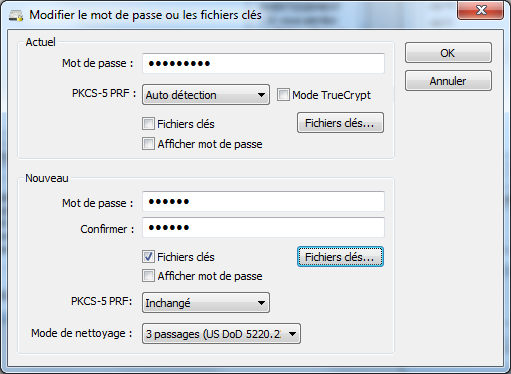

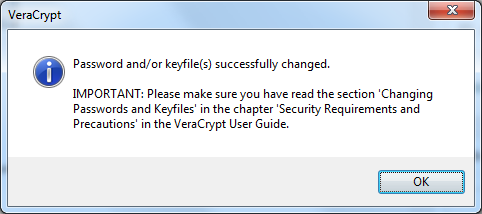

Pour basculer d’u simple « mot de passe » au mode « mot de passe + keyfile »

– Ouvrez l’interface VeraCrypt (ne montez pas le volume)

– Cliquez sur Outils pour le Volume (ou dans le menu Volume / Modifier le mot de passe du volume)

– Choisissez Change Volume Password…

– Dans la zone Actuel, saisissez votre mot de passe actuel

– Dans la zone Nouveau , saisissez avec confirmation votre nouveau mot de passe, puis

– Cliquez sur le bouton Fichiers clés

– Sélectionner le fichier (ou le répertoire) qui vous servira de clé

Le fichier sélectionné ne sera pas modifié.

-Validez.

Bougez votre souris de manière aléatoire.

Et c’est tout.

Pour monter le volume chiffré, il vous restera à spécifier le fichier clé et le mot de passe comme auparavant.

Pensez à sauvegardez votre fichier clé car il devient désormais une clé essentielle pour l’ouverture de votre conteneur (ainsi que votre mot de passe).

9 – Chiffrement du volume contenant le Système d’Exploitation

Plus délicat maintenant mais tellement plus efficace, la mise en place du chiffrement au niveau du volume complet où se trouve le système d’exploitation.

Autrement dit, le système démarre au sein d’un conteneur chiffré.

Pour commencer, il faut avoir son OS et VeraCrypt installés normalement.

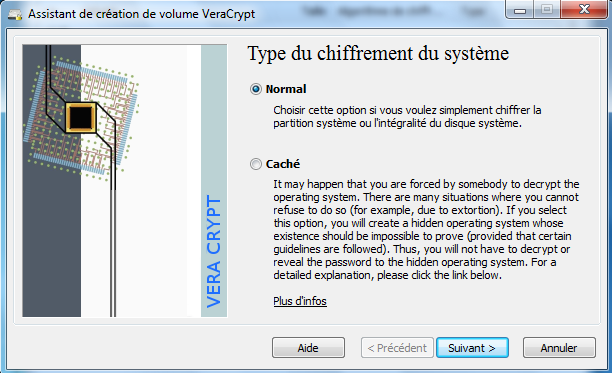

1 – aller ensuite dans le menu Système / Chiffrer la partition/le disque système…

Choisir « Normal »

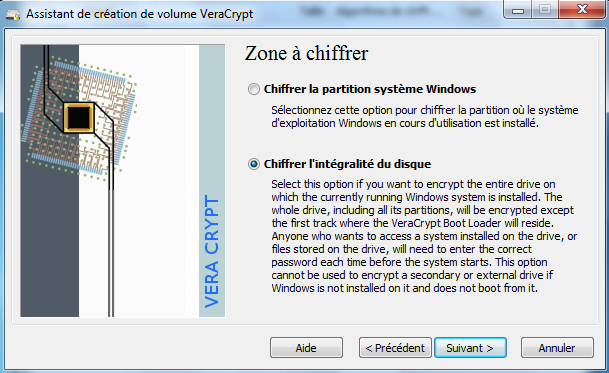

– Dans le choix suivant, soit vous décidez de chiffrer le volume système seulement, à l’exception de toutes les autres partitions présentes, soit « Chiffrer l’intégralité du disque » , soit de « Chiffrer la partition système Windows » . Dans le premier cas vous décidez (et c’est sans doute le meilleur choix) de chiffrer le volume système et TOUTES les partitions présentes sur le disque physique ; dans ce dernier cas, un chargeur VeraCrypt sera installé : à chaque boot du système, le chargeur vous demandera le mot de passe Veracrypt et la séquence de boot système pourra démarrer ensuite.

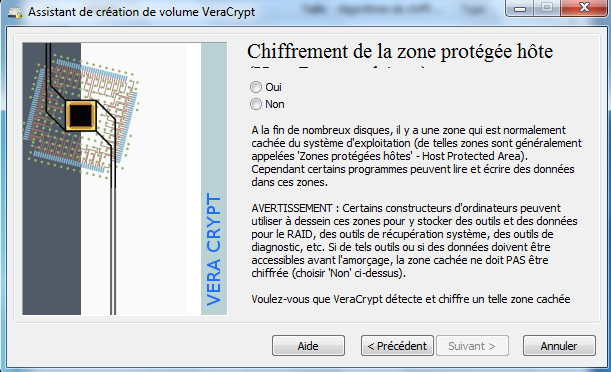

Attention, si vous avez choisi l’option « Chiffrer l’intégralité du disque », VeraCrypt va alors chiffrer TOUS les volumes du disque physique, y compris les volumes contenant des utilitaires ou boot spécifiques ou systèmes de restauration etc… Donc si pensez être dans cette situation (vérifier avec les DiskManager de Windows), choisissez Yes. Veracrypt va alors détecter ces volumes spécifiques et les exclure.

Dans le cas d’un volume sur un disque virtuel, sur certains portables également, on pourra choisir No.

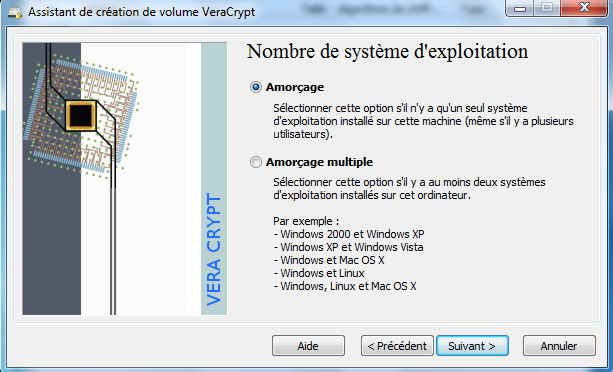

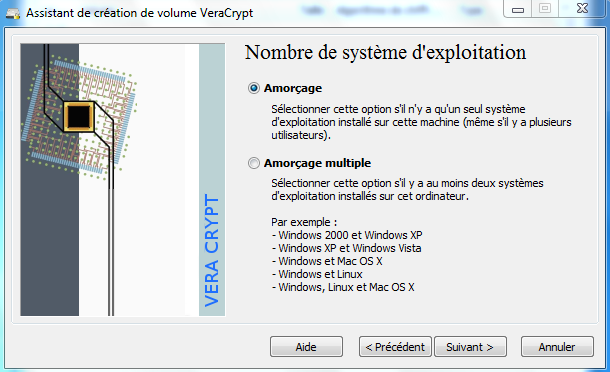

L’écran suivant permet de spécifier si le module de boot doit intégrer la présence de 1 ou plusieurs OS déjà installés en multi-boot.

Étapes suivantes, choisissez l’algorithme de chiffrement :

Spécifiez votre mot de passe suffisamment robuste, c’est à dire 20car min avec une complexité habituelle (vous pouvez le tester ici : http://www.passwordmeter.com/)

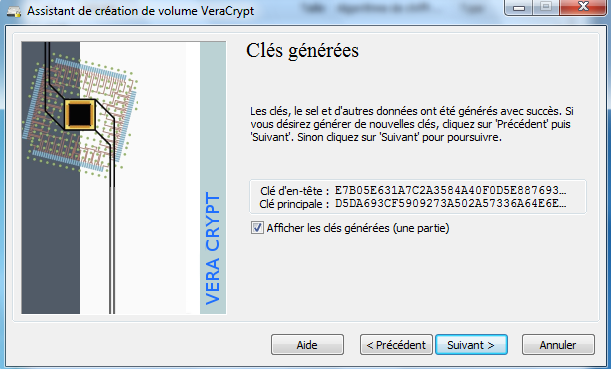

Puis se démarre les séquences de génération de clés :

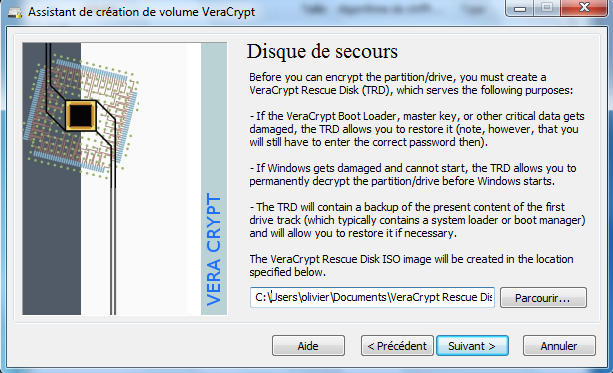

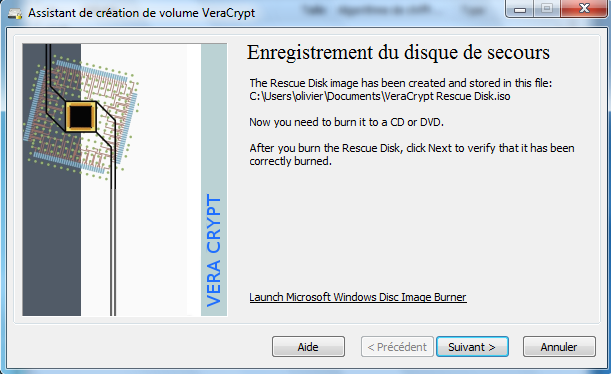

L’étape suivant consiste à créer un fichier ISO de secours – passage obligatoire.

Ce fichier est stocké sur un autre CD ou DVD.

Il vous permettre de booter votre système, de déchiffrer votre partition et contient une sauvegarde des premiers secteurs de boot. Veracrypt vous invitera d’ailleurs à le graver sur un CD ou DVD immédiatement : condition nécessaire pour pouvoir lancer le chiffrement de la ou des partitions.

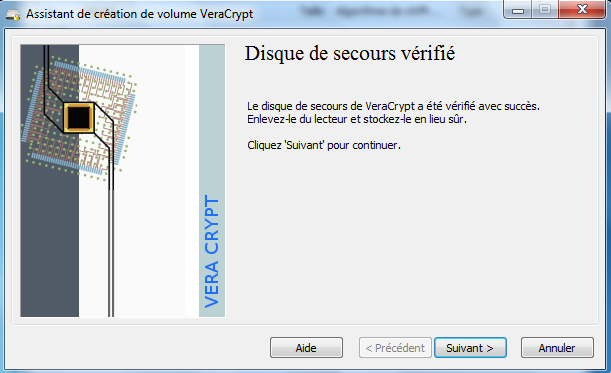

Une fois, le CD gravé, vous devrez vérifier la bonne issue de l’opération.

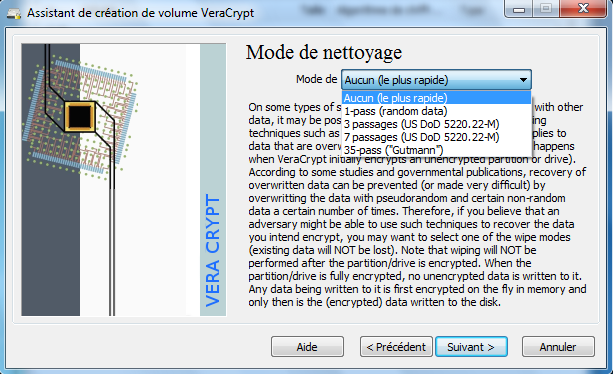

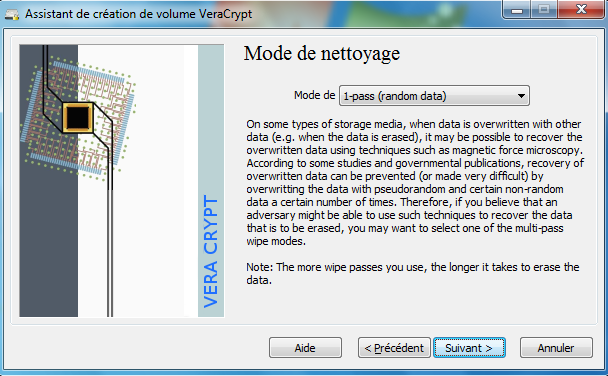

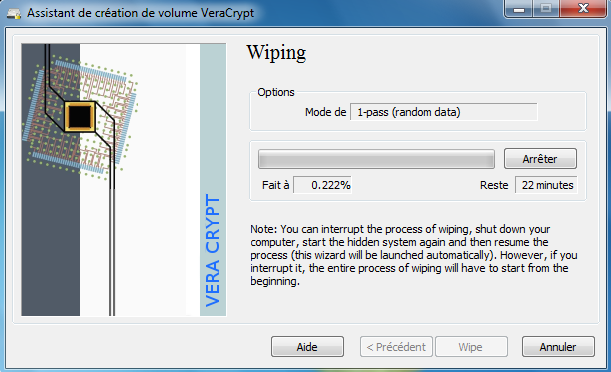

Dernière opération : VeraCrypt prévoit une passe simple ou complexe de nettoyage du volume afin de réduire toute récupération de donnée non chiffrée.

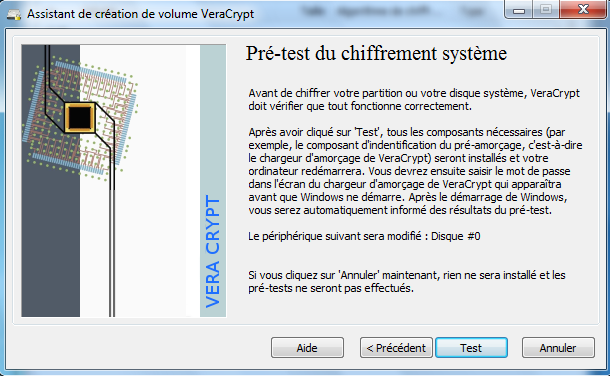

Ensuite, VeraCrypt fera un premier test de chiffrement du système (au prochain reboot) :

Un dernier click : le reboot de votre système est lancé

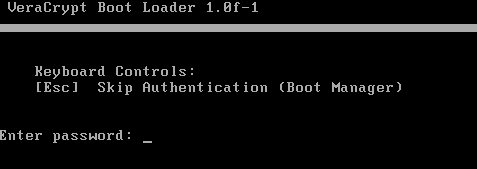

Au boot du système, VeraCrypt vous demandera votre mot de passe :

Il suffit de le saisir, et Windows démarrera (pour faire un premier test de boot).

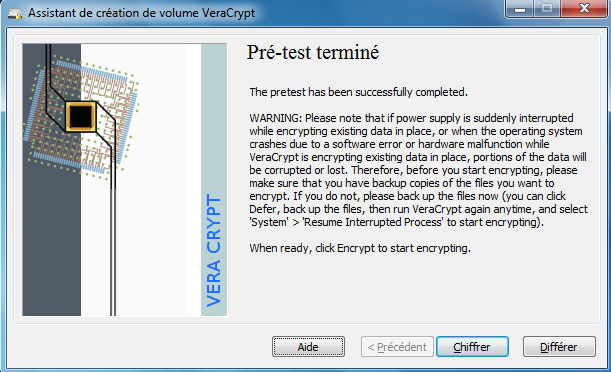

Après ce premier reboot, VeraCrypt doit valider que le prétest est OK puis vous proposera de lancer le chiffrement final des partitions.

Appuyez juste sur « Chiffrer » et c’est parti pour le chiffrement des partitions.

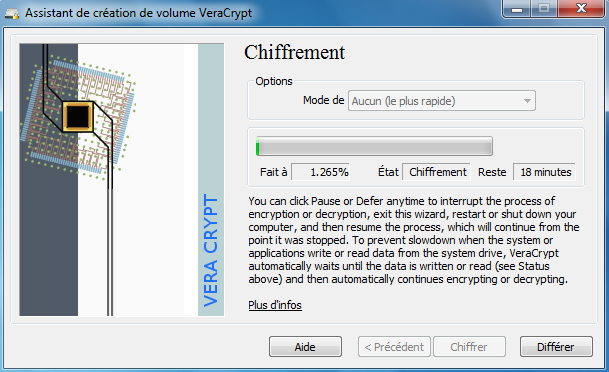

Ci-dessous une progression ; environ 25 minutes pour 30 Go.

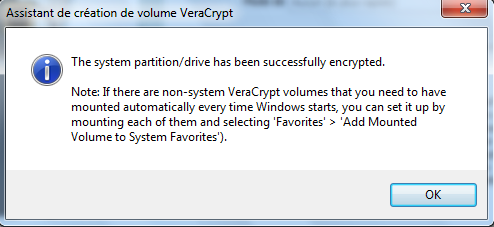

A la fin :

Vos partitions sont chiffrées !

PS : si la partition est chiffrée, une fois l’OS démarré, les données sont bien entendues en clair accessible depuis l’explorateur, donc également à travers le réseau du PC…

10 – Chiffrer ET cacher sa partition (système) –

(partie non mise à jour pour VeraCrypt)

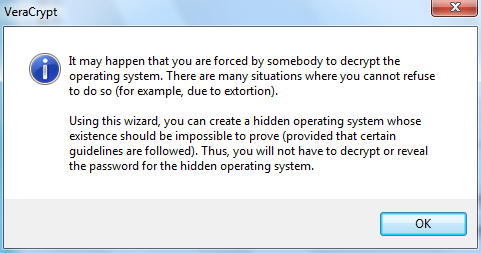

Cela peut s’avérer utile lorsque vous voyagez dans certains pays où on peut légalement vous demander votre portable à la douane : chiffrer un volume de données, ET le rendre non visible afin de ne pas susciter d’attention particulière.

Cette méthode est sensiblement plus complexe que l’étape précédente.

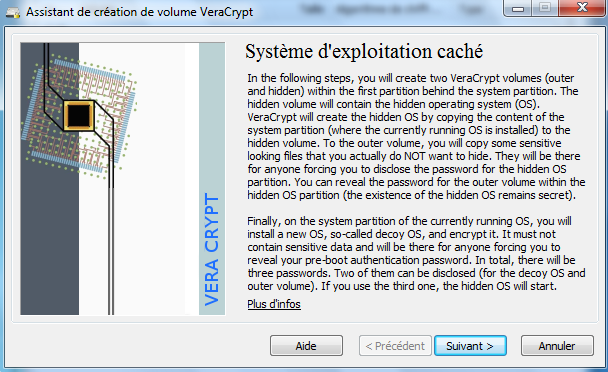

Globalement cela consiste à mettre en œuvre un premier OS sur une partition chiffrée dans lequel nous insérerons un second volume contenant l’OS final (et donc les données) chiffré et caché. Le premier OS sera ensuite formaté et vous devrez réinstaller un OS sur cette première partition !

Voici ce à quoi va ressembler votre partitionnement final :

La partition 1 est celle qui reçoit l’OS chiffré qui servira de leurre (c’est l’OS1).

La partition 2, juste après la partition 1 est celle qui reçoit l’OS chiffré et caché (c’est l’OS2) : sa taille doit être de 2.1 fois la partition 1. La partition 2 doit être créée..

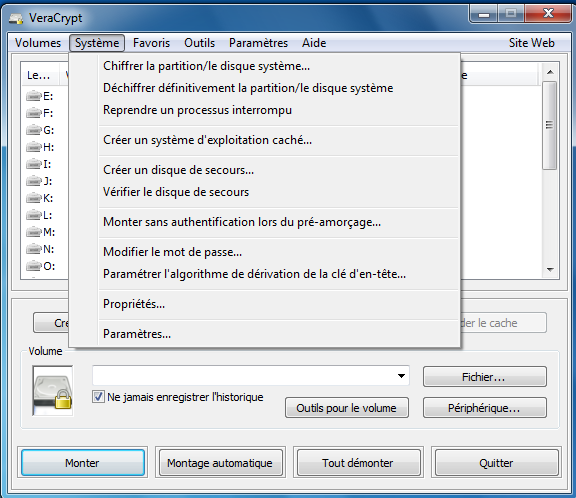

Sur l’OS1, vierge avec VeraCrypt installé :

1 – dans le menu Système, choisissez « Créer un systèmes d’exploitation caché»

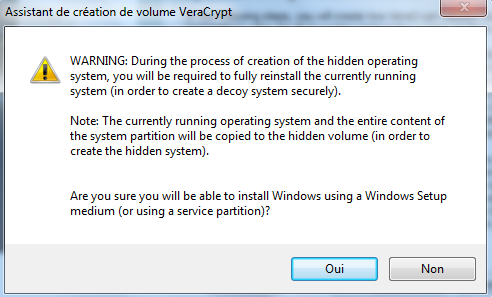

On vous prévient que vous DEVREZ réinstaller vos OS situé sur la première partition. Votre OS1 et le contenu entier de la partition 1 sera recopié sur la partition 2.

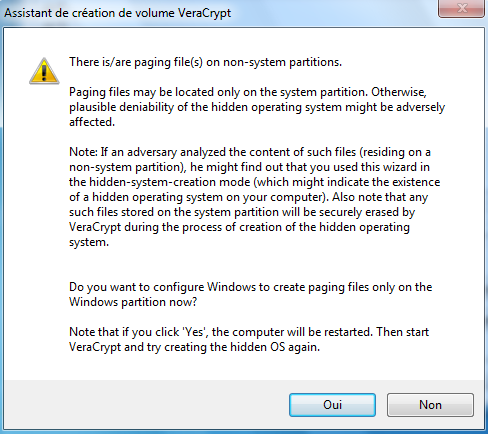

Dans la question suivante, VeraCrypt détecte que le fichier d’échange est sur votre partition system ce qui peut représenter le risque de dévoiler la présence de votre partition système cachée. Si vous répondez Yes, Veracrypt fera la modification nécessaire.

Après le reboot éventuel pour suppression du Pagefile.sys, on peut relancer la séquence :

On vous rappelle que l’OS1 sera à réinstaller (donc supprimé)

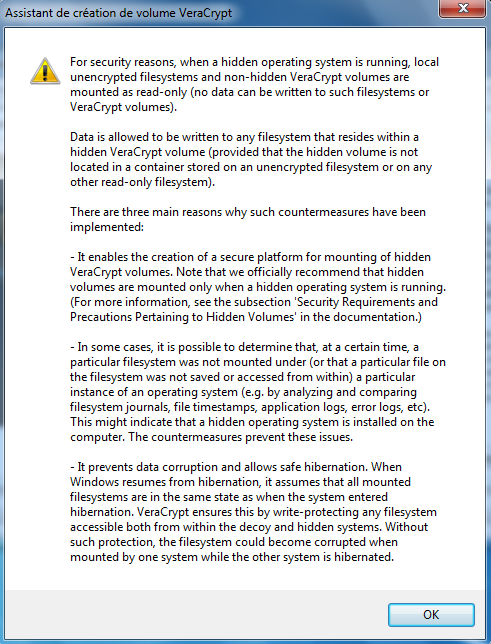

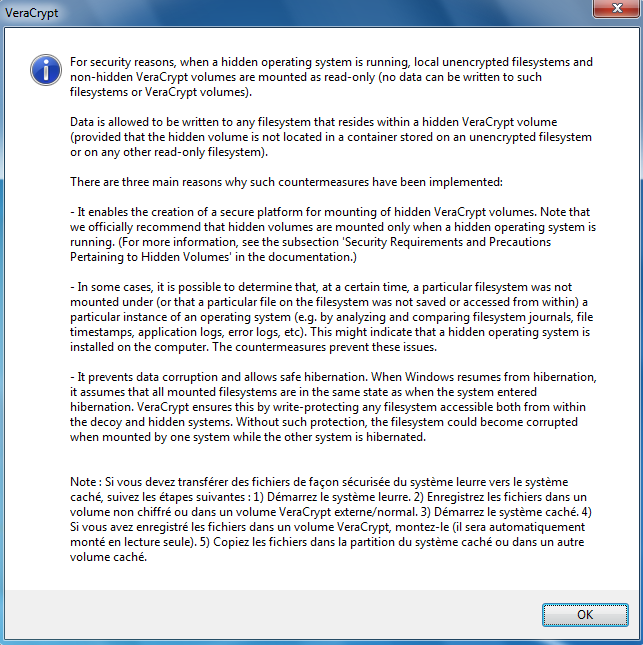

Attention, nombreux avertissements de sécurité qui visent à faire en sortie que l’usage d’un système chiffré/caché reste « indétectable » : raison pour laquelle toute écriture en dehors de la partition 2 (typiquement sur la partition 1) ne sera pas possible.

Page suivante : on retrouve l’installation du BootLoader qui sera adapté en fonction votre choix « avez-vous un seul OS ou bien avez-vous plusieurs OS distincts ? »

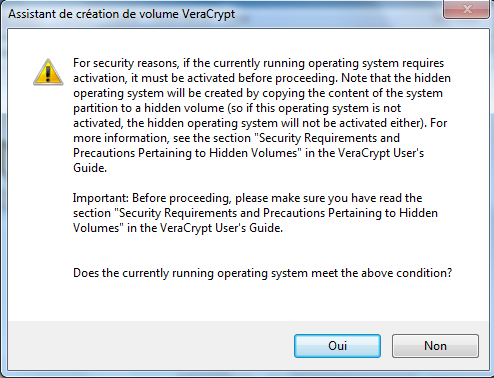

Info importante : sous Windows, assurez-vous d’avoir activé votre système auprès de Microsoft avant de lancer la copie vers la Partition 2. Toujours pour éviter de faciliter la détection de l’existence de cet OS2…

Le « Volume de Chiffrement externe » sera par défaut, la totalité de votre partition 1 (officielle) et partition 2 (cachée).

Spécifiez un mot de mot de passe spécifique pour l’accès à ce volume.

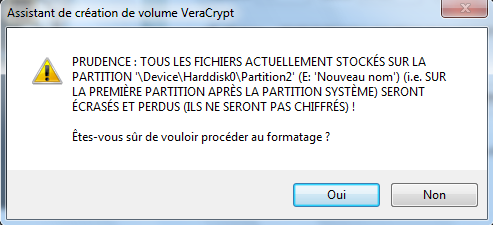

Rappel que tout ce qui se trouve sur votre seconde partition sera effacé.

On lance le formatage de la partition dès que vous avez généré assez de mouvement aléatoire avec votre souris.

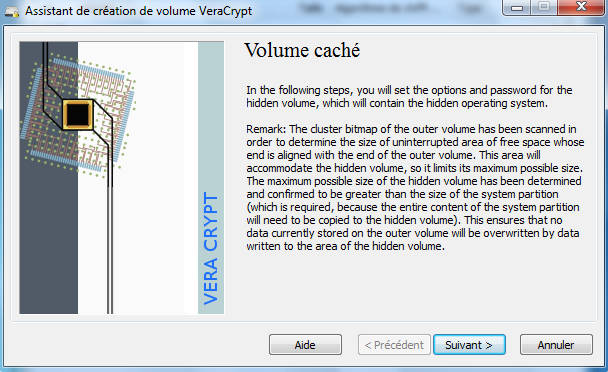

Maintenant que le volume externe est créé est accessible (par d »faut monté sous Z:), on passe à la création du volume caché de la partition 2.

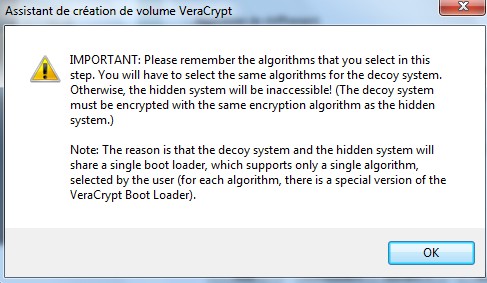

Attention : l’algorithme de chiffrement de la partition 2 devra être le même que celui de la partition 1.

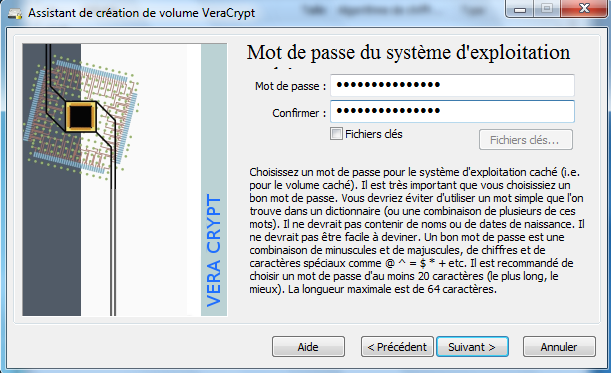

Spécifiez un mot de passe (un3ème) disctinct des 2 autres.

Formattage de la partition 2.

Reboot du système.

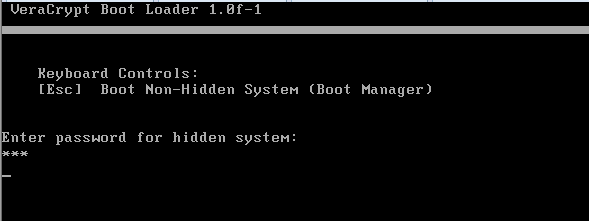

Saisissez le dernier mot de passe saisi (celui fourni pour la mise en œuvre du système caché)

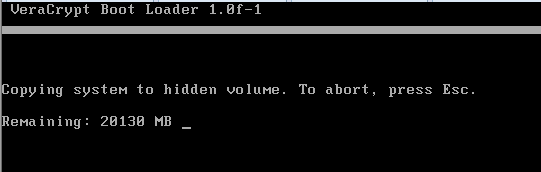

L’opération de recopie du premier système vers le second système en version cachée commence. (clonage de la partition 1 vers Partition 2.)

Et là, il faut s’armer de patience….

…

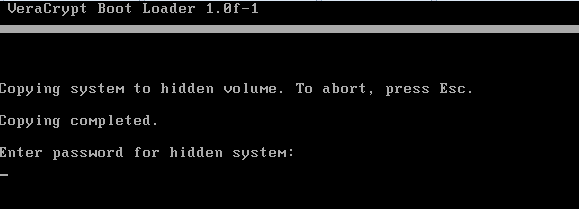

…

Quand la copie est terminée, ressaisissez à nouveau votre mot de passe (le dernier créé, celui de votre partition cachée).

Votre système caché démarre.

A l’ouverture de session Windows, un nouvel avertissement fort sur les recommandations :

Ensuite démarre la procédure d’effacement de l’OS1 :

Une fois démarré, TrueCrypt va vous proposer d’effacer le plus efficacement possible le contenu de la partition 1.

Générer une clé supplémentaire aléatoire pour renforcer l’effacement :

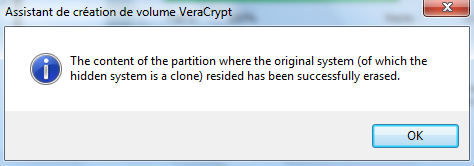

Attention, toutes les données de la partition 1 seront effacées (sachant que c’est une copie de cette première partition qui actuellement sur la partition 2).

Quand c’est terminé :

Vous devez éteindre vos ordinateur (histoire de vider autant que possible toute rémanence de mémoire).

Redémarrez votre ordinateur et installez votre OS : ne bootez pas sur le disque contenant le système caché = donc démarrez sur votre média d’installation (DVD/USB/WDS).

…

…

…

Installation de votre OS

…

…

…

Une fois votre OS installé, bien sûr vous ne pouvez plus booter sur votre système caché.

Installez VeraCrypt sur le système fraichement réinstallé et lancez la fonction de chiffrement de votre partition système (comme au chapitre 7 précédent), c’est-à-dire :

– menu Système / Chiffrer la partition, le disque système,

– Choisissez « Normal » et non « Caché »

– Choisissez « Chiffrer la partition Sysème Windows »

– Si votre PC n’a qu’un seul système (hors celui est caché), choisissez Amorçage (simple),

– Dans l’étape Options de Chiffrement : choisissez impérativement le même chiffrement que celui utilisé pour votre système chiffré ET caché.

– Spécifiez un mot de passe (différent de celui qui vous permet de booter sur votre OS cyrpté et caché)

– Laissez VeraCrypt vous graver un CD de récupération d’urgence (si vous en avez déjà, mettez le CD pour que VeraCrypt en fasse la vérification)

– Sélectionnez le mode de nettoyage qui vous convienne,

– Lancez le pré-test de chiffrement du système => un reboot sera proposé.

– Au reboot, saissez votre password créé dernièrement (pas encore celui de la partition chiffrée/cachée)

– Lancement de votre OS chiffré (non caché), VeraCrypt vous propose vous confirme que le prétest est terminé et lance le chiffrage de votre partition.

– Quand c’est terminé, rebootez votre OS.

Maintenant, le process est terminé :

– Au boot de votre PC, le loader VeraCrypt vous demande un mot de passe

Si vous mettez le password de votre partition système chiffré ET cachée, vous booterez sur cet OS (l’OS2).

Si vous mettez le password de votre partition système chiffrée (la partition leurre), vous booterez sur l’OS normal .

Le troisième password vous permet d’accès à la partition externe.

11 – Détecter la présence de Conteneurs TrueCrypt

(partie non mise à jour pour VeraCrypt)

Utiliser TrueCrypt est sans doute indispensable lorsqu’on manipule des données confidentielles mais lorsqu’il s’agit à l’inverse de détecter si une personne abuse utilise TrueCrypt. Il existe à minima quelques pistes, outils et traces laissées par TrueCrypt.

TCHunt (TC pour TrueCrypt et Hunt pour…) : cet outil permet de détecter les fichiers TrueCrypt sur un ordinateur, pas seulement si ils ont l’extension .TC => http://16s.us/TCHunt A cette heure, TCHunt ne détectait pas encore les partitions. La dernière version était la 1.6, voici son usage :

TCHUNT –d C:\temp –v

-d pour Detect

C:\temp ou autre répertoire

-v pour mode verbeux.

Si vous lancez cette commande (surtout à la racine d’une partition), tous les fichiers seront analysés à la chaine, avec un résultat difficile à exploiter.

Préférez alors : tchunt –d c:\ 2>nul

TChunt vous renverra alors les éventuels fichiers ayant 1 conteneur TrueCrypt.

Attention : TChunt permet de suspecter la présence d’un fichier TrueCrypt. Le taux de faux négatifs et faux positifs peut être déroutant.

Traces locales :

Dans le cadre de conteneurs cachés (de second niveau), il reste deux arguments systématiques pour détecter la présence de ces conteneurs : 1 – le conteneur premier ne pourra jamais contenir ou stocker la totalité de l’espace qui lui est alloué, 2 – les fichiers leurres du premier conteneur sont rarement mis à jour et donc souvent obsolètes.

Le système d’exploitation laisse apparaitre également la présence de fichiers tels que truecrypt (-x64).sys dans system32\drivers

Le registre laisse entrevoir quelques associations de fichiers : .TC par défaut

Etc …

Bonjour.

Je souhaiterai savoir s’il était possible d’insérer automatiquement le mot de passe du volume chiffré.

Même si cela peut paraître débile, ça m’est très utile.

Cordialement.

Bonjour,

A priori oui, en utilisant en ligne de commande le switch /p

Cordialement.

Bonjour,

Merci pour ce bon et complet tutoriel.

Si je comprend bien, dans le cas d’un DDexterne ou d’une clé USB cryptée avec Veracrypt, il est nécessaire d’avoir installé Veracryt sur l’ordinateur sur lequel on souhaite brancher le DD pour pouvoir monter et accéder au DD. N’y a t il par un moyen de faire en sorte que le DD soit « autonome » sur n’importe quel ordinateur: je le branche sur un port USB et une fenêtre apparaît me demandant mon mot de passe, que VeraCrypt soit installé ou non sur le PC?

Merci

Bonjour,

Vous pouvez utiliser VeraCrypt en mode ‘portable’. Juste après le lancement de l’installation de VeraCrypt (après la licence) choisissez l’option « Extract ».

Bonne journée.

Bonjour. Je suis un utilisateur professionnel d’XP.

J’ai fait un test avec un fichier, tout a très bien fonctionné.

Mais grande a été ma surprise quand j’ai cliqué sur le nom du fichier pour le supprimer, une fenêtre s’est ouverte et m’a dit qu’il ne pouvait pas renter dans la corbeille, mais qu’il serait supprimé définitivement : 2° clic et tout est parti !!

Ça veut donc dire qu’un intrus tape sur mon clavier pour me supprimer le fichier et tout est fini ???

Du mal à comprendre !

Avez-vous une réponse ?

Bonjour,

Peut-être votre fichier était trop volumineux pour aller dans la corbeille ?

A suivre.

Bonjour,

Et un grand merci pour ce magnifique tuto. Ca fait plaisir de voir des personnes qui sont capables d’expliquer aux autres certaines complexités. Toutefois, il y a quelque chose qui me reste en suspend. Si je ne peux plus ecrire quoique ce soit sur la partition leurre apres avoir tout effectué, comment pourrais mettre à jour le système d’exploitation par les maj nombreuses au fur et à mesure du temps? Voire installer d’autre logiciels? et l’utliser comme cela me convient. Si pour ce faire, je laisse assez d’espace dans chacune des partitions, est ce que je peux utiliser cet espace sans endommager la partition cachée ?

J’ai une autre question: A cette étape-ci « Le « Volume de Chiffrement externe » sera par défaut, la totalité de votre partition 1 (officielle) et partition 2 (cachée). » Est ce que cela signifie qu’en fait je dois avoir trois partitions dont celle externe qui servira de tampon en eattendant que tout se mette en place? Quelle est la taille de cette partition ?

Merci

Bonjour,

Vous pouvez continuer à utiliser votre partition leurre, comme vous le supposez en laissant suffisamment d’espace disque (notamment pour les mises à jour MS).

Pour votre seconde question, je pense m’être mal exprimé (j’en ferais la correction) : deux partitions suffisent.

Bonne journée.

Merci: très bien, progressif, clair, détaillé.

Bonsoir,

Merci beaucoup pour ce tuto, il est simple et complet.

J’aurais cependant une question supplémentaire :

Lors du Pré-test dans la procédure de cryptage simple d’un disque système complet le mot de passe du volume est demandé. Or, le clavier est en QWERTY au moment de la saisi ce qui m’a rendu la tache impossible avec les caractères spéciaux que j’avais choisi. Y a t-il une solution à part chercher la correspondance de chaque caractère en QWERTY ?

Cordialement,

Guizboy

Bonjour,

Merci pour ce retour.

Pour l’histoire du code clavier, je crains que vous n’ayez d’autres solutions que passer en AZERTY (en étant joueur, vous pourriez essayer avec les codes ASCII…).

Bonne journée.

Bonsoir,

Merci pour votre réponse 🙂

Je vais essayer ça.

Cordialement,

Guizboy

bonjour, j’aurais voulu savoir si après avoir créer un système d’exploitation crypté et caché sur une partition par exemple D:, pouvons nous, travailler dessus une fois booter avec le code adéquate comme si de rien n’était sans restriction aucune? . Car en effet, lorsque je veux entrer dans la partition D: il me demande » voulez vous formater le disque D » Je ne comprends pas. Merci de votre réponse

Bonjour,

Est-il possible de démarrer directement le pc sans demande de mot de passe après avoir crypté le disque dur avec l’os (comme décrit dans la partie: 8 – Cryptage du volume contenant le Système d’Exploitation)?

Merci d’avance pour votre réponse et bonne journée

Bonjour

j’ai une question toute bête.

J’ai réussi à créer sous windows8 un fichier avec veracryp. Parfait.

Mais ensuite comment l’ouvre-t-on?

Si je clique dessus, on me demande avec quel programme ouvrir…mais aucun ne correspond

Et si je vais sur veracrypt il n’y a rien pour ouvrir. Seulement des onglets pour crypter….

Merci de m dépanner

1- premièrement lance VeraCryp.

2- dans la fenêtre de VeraCrypt qui va s’ouvrir choisit le volume que tu désire pour ouvrir ton

fichier VeraCrypt (par exemple tu peux choisir le volume A: )

3- clique sur le mot fichier en bas a droite ce qui va te permettre de sélectionner avec l’explorateur

Windows ton fichier VeraCrypt que tu veux ouvrir dans le volume A: que tu as choisit, puis

clique sur ouvrir en bas a droite.

4- il ne te reste plus qu’a monter ton fichier VeraCrypt en cliquant sur monter en bas a

gauche et a taper ton mot de passe pour qu’il devienne accessible avec l’explorateur Windows

comme une clé USB que tu brancherais a ton ordinateur.

5- pour recrypter ton dossier VeraCrypt et le rendre inaccessible relance VeraCrypt et clique sur

démonter.

Salut,

déjà merci pour ce tuto…j’ai juste une petite remarque (constructive, j’espère) et quelques questions…

Je m’interresse au montage automatique et en lisant la question de « huys » je comprends mieux pourquoi je galérais avec ta section « 5 » : faux que tu la divises en 2 : a)Montage, b)Automatisation…ça serait plus clair …

Cela dit je comprends tjs pas les deux 1ere phrases de cette section : « Une icône en bas à droite est apparue :Capture1. puis, Faites un double-click pour accéder à l’interface » En fait tu reparts de zéro et lance le soft, c’est ça ??

qq questions en plus :

-pr l’automatisation, je vois bien l’option « monter au dem de session », mais je voudrais « monter automatiquement au lancement du soft » ce qui est différent… je trouve pas comment faire…

-dans le cas d’une utilisation en version portable (avec conteneur sur même support), peut-on spécifier le fichier à monter en « chemin relatif » la lettre du lecteur hôte étant amené à changer ?

En tout cas merci encore

bonjour,

merci pour ce retour utile (et constructif) !

C’est complété pour la première question et une section ajoutée pour le montage auto en ligne de commande.

A+

Bonjour,

J’ai suivi le tutoriel, j’ai pu créer mon fichier et tout fonctionnait parfaitement. Le problème est que tout a été perdu lorsque j’ai redémarré mon ordinateur.

Un message apparaît et me dit « Operation failes to one or more of the following: -incorrect password -incorrect volume PIM number -Incorrect PRF (hash) -Not a valid volume

Source: mountVolume:8031

Quelqu’un aurait-il une solution? j’y ai enregistré des données de mon travail que je n’ai plus sur mon ordinateur et que j’étais le seul à avoir du coup je suis dans la mouise 🙁

Bonjour

Moi je suis très emmerdé de voir autant de documentation certes utile et rien sur des questions essentielles … faut il un compte admin ou un compte utilisateur ? Je suis là sous Linux et en compte standard il me fait croire qu’il va ouvrir mes fichiers cryptés et après mot de passe et re- mot de passe au final il se refuse… pourquoi ? je maîtrise largement le sujet pourtant, bah c’est comme si je débutais. J’ai moins de risques de me chopper un malware en compte limité pourtant.

Bonjour, j’essai d’utiliser VeraCrypt afin de sécuriser certains fichiers sensibles ( repertoriage droits NTFS \ credentials – utilisateurs ) .

Pas de soucis le lecteur est mappé, il pointe sur un fichier texte discret situé sur un partage réseau afin que mon collègue puisse également avoir accès à ces fichiers.

Cependant nous ne pouvons pas exploiter les fichiers ( ni même les ouvrir ) les deux en même temps, même en lecture seule.

Je précise que les fichiers sont exploitables à plusieurs lorsqu’ils sont hors du conteneur veraCrypt.

Après quelque recherche, il semble que le problème vient du fait que le conteneur pointe sur un fichier texte. Lorsqu’un fichier est en cours d’utilisation dans le conteneur il n’est plus utilisable simultanément par d’autre. ( Windows affiche : « conteneur.txt » en cours d’utilisation sur un autre postes)

Existe-t-il une solution à mon problème ? Peut-être vaudrait-il mieux utiliser un fichier d’extension .vc ?

Merci pour votre tutoriel bien construit et vos réponses !

Cdlt

bonjour,

Merci pour votre retour.

Sur lecteur réseau avec un accès concurrentiel, je n’ai pas de souci pour écrire en revanche je n’ai jamais testé avec plusieurs accès simultanés. Pour cet usage à plusieurs utilisateurs, vous pourriez envisager Bitlocker.

Si vous avez trouvé une solution d’accès réseau simultané, n’hésitez-pas à m’en faire part.

Bonne journée.

Bonjour,

Tout fonctionnait très bien jusqu’à ce qu’aujourd’hui mon explorateur de fichiers m’indique que mon z:/ ne contient « aucun fichiers ».

Impossible de retrouver quoi que ce soit même avec la manipulation dskchk.

Le check préalable ne m’indique aucun fichier corrompus, il n’ya donc aucune réparation à faire.

Toutefois, je n’ai bel et plus rien dans mon dossier.

Y’a t’il une autre manipulation à faire ? Une autre solution ?

Je vous avoue être dans l’embarras.

Je vous remercie d’avance pour votre retour.

bonjour

je possede un ordinateur portable avec 4 go de RAM qui a 10 ans

si je rajoute une autre barrette de 4 go de RAM, est ce que le fonctionnement de VERACRYPT se trouvera amélioré, je ne voudrais pas faire une dépense inutile

merci

bonjour,

A mon avis, l’intéret de l’extension de la mémoire dépend de l’OS installé (32 ou 64 bits) et des applications qui tournent en tâche de fond. Regardez ce que consomme Veracrypt en mémoire lorsque vous chiffrez/déchiffrez, cela vous permettra d’apprécier en fonction de votre contexte.

A+

Bonjour, j’ai un souci de compréhension au moment de faire une partition pour loger le syst caché. La doc indique que si on formate en NTFS il faudra une partition au moins double de ce que le syst occupera (surement le NTFS et sa facon de mettre des fichiers inamovible syst pile au milieu du dusque !) mais alors que mettre d’autre que NTFS pour la partition? fat à sa limite de taille de 4G sur les fichiers et donc inutilisable. et je n’ai pas le luxe sur un SSD a doubler pour rire la taille du syst.

Bonjour,

Superbe tutoriel clair et complet, bravo !

En faisant du ménage dans mon pc, un conteneur Veracrypt s’est retrouvé par inadvertance dans un lot de fichiers supprimés et a disparu.

Pas de mal puisque j’ai plusieurs sauvegardes mais ça m’a révélé un problème auquel je n’avais pas pensé : les conteneurs chiffrés sont soumis aux mêmes conséquences d’une étourderie qu’un fichier/dossier lambda; un coup de Supp + Vider la corbeille et adieu nos précieuses données 😉

Ma question est donc la suivante : existe-t-il un moyen d’empêcher la suppression d’un conteneur Veracrypt ?

J’ai lu l’intégralité du tuto et sauf erreur, je n’ai rien vu sur le sujet.

Merci

Bonjour et félicitations pour votre tuto.

Pourquoi un fichier conteneur créer sur win10 ne peut être ouvert sur Mac H-S pourtant au format Xfat ? (et inversement)

Cordialement